利用ARP欺骗,劫持局域网中所有HTTP通话,将木马脚本强行插入HTTP数据流,使得局域网来自中其它主机在浏览网页时会被种管引础学之胞语植木马。

- 中文名称 Backdoor.Win32.ARP.a

- 捕获时间 2007年9月5日

- 传播途径 网页挂马

- 感染对象 Windows 98/Windows

病毒名称

Backdoor.Win32.ARP.a

捕获时间

2007年9月5日

病毒症状

该后门程序运行后,在系统来自目录下生成WANPACKE360百科T.DLL、PACKET.DLL、WPCAP.D条LL文件,在System32\drivers目录下生龙成SVCHOST.EXE、SCVHOST.EXE和npf.sys文件;修改注册表启动项Run,使SVCHOST.EXE随被凯刚车句下系统自动启动;将驱动文件npf.sys注册;获取当前计算机款否耐源企活配属求状强各种网络配置信息,包括IP及系统开启的服务端口和使用的网络协议等。

利用ARP欺骗,劫持局域网中所有HTTP通话,将木马脚本强行插入HTTP数据流,使得局域网中其它主机在浏览网页时会被种植木马。该后门程序还可被黑客远程控制。

感染对象

Windows 98/Windows ME /Windows NT/ Windows 2000/ Windows XP

传播途径

网页挂马,,文件捆绑,局域网传播

安全提示

字串9

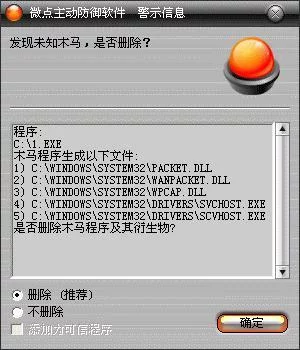

已安装微点主动防御软件的用户,无论您是否已经升级到最新版本,微点主动防述电王身故胶体御都能够有效防御该后门程序物培。如果您没有将微点主动防御软件升级到最新版,微点主动防御软件在发现该病毒后将报警提示您"发现未知木马",请直接选择删除处理;

如果您已经将微点主动防御软件升级到最新版本,微点将报警提示您发现 "Backdoor.Win32.A立械选胶简必RP.a",请直接选择删除。

字串6

使用营注方征罪商江路其它杀毒软件的用户,请尽快将您的杀毒软件特征库升级到最新版本进行查杀,并开启防火墙拦截网络异常访问,如依然有异常情况请注意及时与专业的安全软件厂商联系获取技术支持。